Passwort-Knacken? Ja, das geht wirklich!

Experten sprechen gerne darüber, dass gerade kurze Passwörter mit Hochleistungshardware wie sehr schnellen Grafikkarten errechnet werden können. Im folgenden Artikel erklären wir wir in einfachen Worten wie das Knacken von Passwörtern funktioniert.

Künstliche Intelligenz und Datenschutz: 5 Schlüsselfaktoren, die Sie kennen müssen

Je komplexer ein KI-System, desto komplexer natürlich auch die damit verbundenen Datenschutzaspekte. In dem Betrag nennen wir die 5 Schlüsselfaktoren, die beim Einsatz von Künstlicher Inelligenz in Bezug auf den Datenschutz berücksichtigt werden müssen.

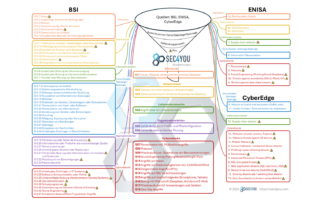

Erhebung Informationssicherheits-Risiken für 27001, TISAX® und NIS2

Jedes Unternehmen sollte aufgrund der rasant steigenden Gefahren für einen IT-Betrieb die relevanten IT-Gefährdungen in Bezug auf die Informationssicherheit erheben und bewerten. Jedoch ist die Auswahl der Gefährdungen (Threats) für die primären InfoSec Schutzziele Vertraulichkeit, Integrität und Verfügbareit sehr aufwendig, weil es speziell für kleine und mittelständische Unternehmen keine einfachen Bedrohungslisten gibt. Dieser Aufgabe hat sich SEC4YOU angenommen und die SEC4YOU Informationssicherheits-Bedrohungsliste 2024 erstellt.

Hochrisiko-KI im Datenschutz-Check: Vier Herausforderungen, die Sie überwinden müssen

In dem Artikel erfahren Sie vier Herausforderungen, die ein KI-Einsatz mit sich bringen kann, besonders dann, wenn von sogenannter „Hochrisiko-KI“ die Rede ist. Natürlich zeigen wir auch wieder auf, wie Sie diese Herausforderungen meistern und mögliche Risiken mitigieren können.

Generative KI: Die neue Waffe der Angreifer — was CISOs jetzt wissen müssen

Täuschend echte Deepfake-Videos, perfekt formulierte Phishing-Mails und KI-generierte Schadsoftware stellen jeden CISO vor nie dagewesene Herausforderungen. Diese Maßnahmen können dabei unterstützen…