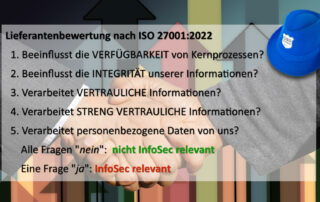

Lieferantenbewertung nach ISO 27001:2022

Update 18.3.2024: Anpassung der InfoSec Mindestanforderungen für Lieferanten, Ergänzung um spezielle Projekt- und Kundenanforderungen. Inhalt des Artikels Lieferanten im Kontext der ISO 27001:2022 Lieferanten-Management nach ISO 27001:2022 (A.5.19 bis A.5.23) Umsetzung: Identifikation von Lieferanten mit Informationssicherheitsrisiken (27001:2022 A.5.19) Umsetzung: Definition der Informationssicherheitsanforderungen für wesentliche Lieferanten (27001:2022 A.5.20) Umsetzung: Management der Informationssicherheit in der Lieferkette (27001:2022[…]

Klassifizierung von Informationen nach ISO 27001 — schnelle Umsetzung

Unternehmen, die ein ISMS nach 27001 aufbauen möchten, müssen die Klassifizierung von Informationen gemäß A.5.12 des Anhang A umzusetzen. In diesem Artikel zeigen wir den bewährten SEC4YOU Ansatz.

Sichere Software-Entwicklung – wie gelingt das?

Wie entwickelt man Software so sicher, dass diese nicht nur einer technischen Prüfung sondern sogar einem Cyberangriff standhält?

Egal, ob man seine Software agil z.B. mit Scrum oder klassisch mit der Wasserfallmethode oder dem davon abgeleiteten V‑Modell entwickelt, muss für eine sichere Software-Entwicklung ein Software Development Lifecycle (SDLC) dokumentiert werden, der in allen Phasen die Informationssicherheit über Secure Design und Secure Coding berücksichtigt.

Microsoft 365: Multi-Faktor-Authentifizierung für Gäste

Erzwingen Sie MFA für alle Microsoft 365 Gast-Benutzer, um sicherzustellen, dass ein zusätzliches Sicherheitsniveau vorhanden ist, das über ein einfaches Passwort hinausgeht und vermeiden Sie Sicherheitsverletzungen, Datenverlust und unbefugter Zugriff, sowie Compliance- und Reputationsrisiken.

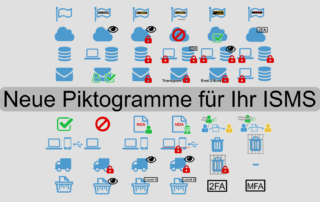

ISMS Piktogramme: Umgang mit klassifizierten Informationen

Im Zuge der NIS2 Überarbeitung der SEC4YOU ISMS Richtlinien haben wir auch die beliebten Piktogramme bezüglich der zulässigen Verwendung klassifizierter Informationswerte überarbeitet und stellen diese gerne kostenfrei zur Verfügung.