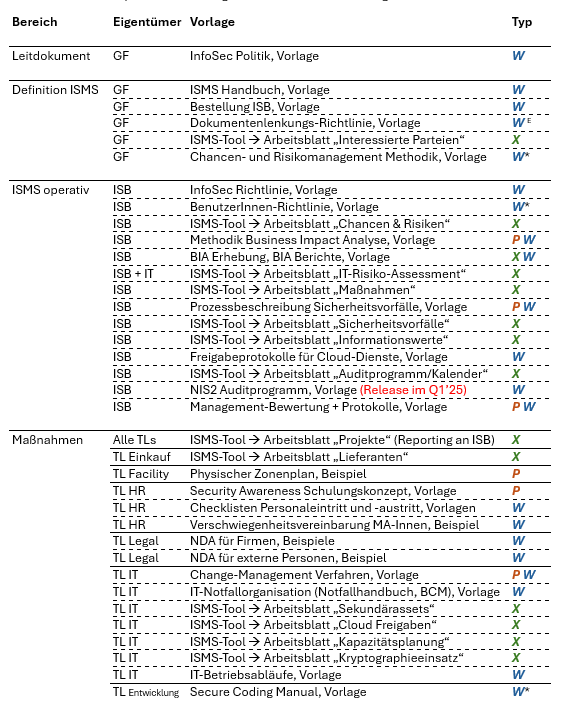

| Bereich |

Eigentümer |

Vorlage |

Typ |

| Leitdokument |

GF |

InfoSec Politik, Vorlage |

W |

|

|

|

|

| Definition ISMS |

GF |

ISMS Handbuch, Vorlage |

W |

|

GF |

Bestellung ISB, Vorlage |

W |

|

GF |

Dokumentenlenkungs-Richtlinie, Vorlage |

W E |

|

GF |

ISMS-Tool -> Arbeitsblatt „Interessierte Parteien“ |

X |

|

GF |

Chancen- und Risikomanagement Methodik, Vorlage |

W* |

|

|

|

|

| ISMS operativ |

ISB |

InfoSec Richtlinie, Vorlage |

W |

|

ISB |

BenutzerInnen-Richtlinie, Vorlage |

W* |

|

ISB |

ISMS-Tool -> Arbeitsblatt „Chancen & Risiken“ |

X |

|

ISB |

Methodik Business Impact Analyse, Vorlage |

P W |

|

ISB |

BIA Erhebung, BIA Berichte, Vorlage |

X W |

|

ISB + IT |

ISMS-Tool -> Arbeitsblatt „IT-Risiko-Assessment“ |

X |

|

ISB |

ISMS-Tool -> Arbeitsblatt „Maßnahmen“ |

X |

|

ISB |

Prozessbeschreibung Sicherheitsvorfälle, Vorlage |

P W |

|

ISB |

ISMS-Tool -> Arbeitsblatt „Sicherheitsvorfälle“ |

X |

|

ISB |

ISMS-Tool -> Arbeitsblatt „Informationswerte“ |

X |

|

ISB |

Freigabeprotokolle für Cloud-Dienste, Vorlage |

W |

|

ISB |

ISMS-Tool -> Arbeitsblatt „Auditprogramm/Kalender“ |

X |

|

ISB |

NIS2 Auditprogramm, Vorlage (Release im Q1’25) |

W |

|

ISB |

Management-Bewertung + Protokolle, Vorlage |

P W |

|

|

|

|

| Maßnahmen |

Alle TLs |

ISMS-Tool -> Arbeitsblatt „Projekte“ (Reporting an ISB) |

X |

|

TL Einkauf |

ISMS-Tool -> Arbeitsblatt „Lieferanten“ |

X |

|

TL Facility |

Physischer Zonenplan, Beispiel |

P |

|

TL HR |

Security Awareness Schulungskonzept, Vorlage |

P |

|

TL HR |

Checklisten Personaleintritt und ‑austritt, Vorlagen |

W |

|

TL HR |

Verschwiegenheitsvereinbarung MA-Innen, Beispiel |

W |

|

TL Legal |

NDA für Firmen, Beispiele |

W |

|

TL Legal |

NDA für externe Personen, Beispiel |

W |

|

TL IT |

Change-Management Verfahren, Vorlage |

P W |

|

TL IT |

IT-Notfallorganisation (Notfallhandbuch, BCM), Vorlage |

W |

|

TL IT |

ISMS-Tool -> Arbeitsblatt „Sekundärassets“ |

X |

|

TL IT |

ISMS-Tool -> Arbeitsblatt „Cloud Freigaben“ |

X |

|

TL IT |

ISMS-Tool -> Arbeitsblatt „Kapazitätsplanung“ |

X |

|

TL IT |

ISMS-Tool -> Arbeitsblatt „Kryptographieeinsatz“ |

X |

|

TL IT |

IT-Betriebsabläufe, Vorlage |

W |

|

TL Entwicklung |

Secure Coding Manual, Vorlage |

W* |