IHRE IT-SICHERHEIT UNTER DER LUPE — ADVANCED IT-AUDITS

SEC4YOU ist ein produktunabhängiges Prüfungs- und Beratungsunternehmen im Bereich der IT- / Informations-Sicherheit. Durch die langjährige Erfahrung in IT-Audits bereiten wir Kunden praxisorientiert und kostenoptimiert auf die wachsenden IT-Compliance Anforderungen vor.

SEC4YOU BLOG

Der Security Blog für echte Manager und Managerinnen!

Nachdem wir dutzende Security Blogs gelesen haben, vermissen wir trotzdem einen IT-Security Blog für IT-ManagerInnen mit unternehmerischen Risikobewusstsein. Wir schreiben nicht für Nerds über theoretische Gefahren, sondern über zukünftige Security-Trends, Compliance-Strategien und technische Maßnahmen die Unternehmen wirklich weiterhelfen…

Letzte Security Blog Einträge

ISACA Austria Chapter und (ISC)2 Austria Chapter Konferenz 2025

Die ISACA Austria Chapter & (ISC)² Austria Chapter ist eine ganztägige Konferenz in Wien und steht unter dem Motto „Cyber Resilience und Artificial Intelligence“. SEC4YOU sponsert die Konferenz mit einem eigenen Informationsstand. Wir freuen uns auf den Erfahrungsaustausch!

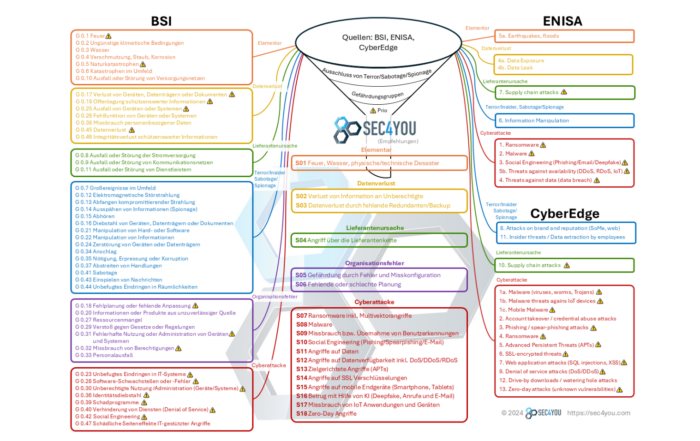

Erhebung Informationssicherheits-Risiken für 27001, TISAX® und NIS2

Jedes Unternehmen sollte aufgrund der rasant steigenden Gefahren für einen IT-Betrieb die relevanten IT-Gefährdungen in Bezug auf die Informationssicherheit erheben und bewerten. Jedoch ist die Auswahl der Gefährdungen (Threats) für die primären InfoSec Schutzziele Vertraulichkeit, Integrität und Verfügbareit sehr aufwendig, weil es speziell für kleine und mittelständische Unternehmen keine einfachen Bedrohungslisten gibt. Dieser Aufgabe hat sich SEC4YOU angenommen und die SEC4YOU Informationssicherheits-Bedrohungsliste 2024 erstellt.

Künstliche Intelligenz und Datenschutz: 5 Schlüsselfaktoren, die Sie kennen müssen

Je komplexer ein KI-System, desto komplexer natürlich auch die damit verbundenen Datenschutzaspekte. In dem Betrag nennen wir die 5 Schlüsselfaktoren, die beim Einsatz von Künstlicher Inelligenz in Bezug auf den Datenschutz berücksichtigt werden müssen.

Veranstaltungen

ISACA Austria Chapter und (ISC)2 Austria Chapter Konferenz 2025

Die ISACA Austria Chapter & (ISC)² Austria Chapter ist eine ganztägige Konferenz in Wien und steht unter dem Motto „Cyber Resilience und Artificial Intelligence“. SEC4YOU sponsert die Konferenz mit einem eigenen Informationsstand. Wir freuen uns auf den Erfahrungsaustausch!

25. Februar 2025 — Secure Coding / Secure Design Schulung

Am 25. Februar 2025 veranstaltet SEC4YOU eine Secure Coding / Secure Design Intensivschulung als Onlineangebot. Die Schulung richtet sich an Einzelpersonen oder Entwickler-Kleingruppen.

Das war der CIS Compliance Summit 2024

Das Jahr 2024 ist ein Jahr voller Entwicklungen für die Informations- und Cybersicherheitsbranche. Neue Regulierungen hier, adaptierte Richtlinien dort. Zu den maßgeblichen Regelwerken zählen NIS‑2 (Netz- und Informationssicherheitssystemgesetz), der Cyber Resilience Act (CRA), der Artificial Intelligence (AI) Act, der Digital Operational Resilience Act (DORA) und TISAX® (Trusted Information Security Assessment Exchange). Unter dem Motto des heurigen CIS Compliance Summit: „Gemeinsam die Welle der Vorschriften meistern“ wurden die zunehmenden Bedrohungen durch Cyberkriminalität thematisiert. Während der Gesetzgeber mit Regelungen wie dem AI-Act und der NIS-2-Richtlinie einen wichtigen Rahmen schafft, tragen CISOs die Verantwortung für die Sicherheit der Unternehmen.