IHRE IT-SICHERHEIT UNTER DER LUPE — ADVANCED IT-AUDITS

SEC4YOU ist ein produktunabhängiges Prüfungs- und Beratungsunternehmen im Bereich der IT- / Informations-Sicherheit. Durch die langjährige Erfahrung in IT-Audits bereiten wir Kunden praxisorientiert und kostenoptimiert auf die wachsenden IT-Compliance Anforderungen vor.

SEC4YOU BLOG

Der Security Blog für echte Manager und Managerinnen!

Nachdem wir dutzende Security Blogs gelesen haben, vermissen wir trotzdem einen IT-Security Blog für IT-ManagerInnen mit unternehmerischen Risikobewusstsein. Wir schreiben nicht für Nerds über theoretische Gefahren, sondern über zukünftige Security-Trends, Compliance-Strategien und technische Maßnahmen die Unternehmen wirklich weiterhelfen…

Letzte Security Blog Einträge

WEBINAR: Set Sail — Ihr Fahrplan zur NIS2-Umsetzung

Am 12. Dezember 2025 wurde das neue Netz- und Informationssystemsicherheitsgesetz (NISG 2026) im Nationalrat beschlossen, dass die EU-Richtlinie NIS2 in Österreich umsetzt. Voraussichtlich tritt es am 1. Jänner 2026 in Kraft. Betroffene Unternehmen müssen dann umfassende Cybersicherheitsmaßnahmen implementieren – von Risikoanalysen über Incident Response bis hin zu Lieferkettensicherheit. Wer die Anforderungen nicht erfüllt, riskiert hohe Geldstrafen. Aber keine Sorge: In unserem kostenlosen Webinar am Montag, 20. Jänner 2026 zeigen wir Ihnen nicht nur die Anforderungen, sondern geben Ihnen einen klaren Fahrplan, wie Sie NIS2 in wenigen Monaten erfolgreich umsetzen können. Gemeinsam setzen wir die Segel und navigieren Sie Schritt für Schritt durch die Umsetzung, damit Ihre Organisation rechtzeitig compliant ist.

NIS2 Umsetzung in Österreich mit neuem Bundesamt für Cybersicherheit

Am 12. Dezember 2025 wurde das NISG 2026 vom österreichischen Nationalrat beschlossen. Geschaffen wird eine neue Behörde das Bundesamt für Cybersicherheit (Cybersicherheitsbehörde) die dem Bundesminister für Inneres unterstellt ist. Die Behörde hat eine Vielzahl an neuen Aufgaben, darunter den Betrieb der zentralen Anlaufstelle, den Betrieb des GovCerts und die Ermächtigung der CSIRTs. Wir empfehlen möglichst rasch mit der NIS2 Umsetzung zu beginnen, im Artikel erfahren Sie unseren 12 Punkteplan für die Umsetzung.

Besetzung des Informationssicherheitsbeauftragten (ISB, CISO)

In vielen Organisationen – insbesondere mittelständischen und technisch geprägten Unternehmen – wird die Rolle des Informationssicherheitsbeauftragten (ISB) bzw. Chief Information Security Manager (CISO)[…]

Veranstaltungen

WEBINAR: Set Sail — Ihr Fahrplan zur NIS2-Umsetzung

Am 12. Dezember 2025 wurde das neue Netz- und Informationssystemsicherheitsgesetz (NISG 2026) im Nationalrat beschlossen, dass die EU-Richtlinie NIS2 in Österreich umsetzt. Voraussichtlich tritt es am 1. Jänner 2026 in Kraft. Betroffene Unternehmen müssen dann umfassende Cybersicherheitsmaßnahmen implementieren – von Risikoanalysen über Incident Response bis hin zu Lieferkettensicherheit. Wer die Anforderungen nicht erfüllt, riskiert hohe Geldstrafen. Aber keine Sorge: In unserem kostenlosen Webinar am Montag, 20. Jänner 2026 zeigen wir Ihnen nicht nur die Anforderungen, sondern geben Ihnen einen klaren Fahrplan, wie Sie NIS2 in wenigen Monaten erfolgreich umsetzen können. Gemeinsam setzen wir die Segel und navigieren Sie Schritt für Schritt durch die Umsetzung, damit Ihre Organisation rechtzeitig compliant ist.

CIS Summit 2025: SEC4YOU auf Österreichs wichtigstem Compliance-Event

Am 16. September 2025 traf sich die österreichische Cyber-Community im DoubleTree by Hilton Vienna Schönbrunn zum CIS Compliance Summit 2025. Knapp 300 Expert:innen aus Wirtschaft, Verwaltung und Forschung nutzten die Gelegenheit, um sich über aktuelle Trends, regulatorische Entwicklungen und Best Practices auszutauschen – von NIS‑2 über ISO 42001 bis hin zum Cyber Resilience Act.

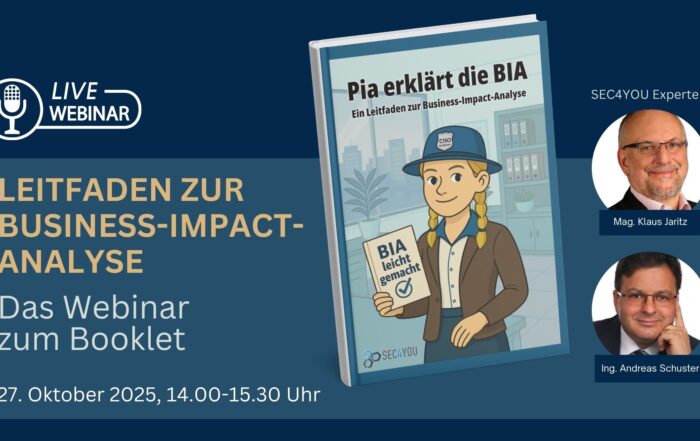

WEBINAR: Durchführung einer Business-Impact-Analyse nach ISO 27001 und NIS2

Ziel der BIA ist es, die Auswirkungen eines teilweisen oder vollständigen Ausfalls kritischer Geschäftsprozesse auf das Unternehmen systematisch zu ermitteln und zu bewerten. In diesem kostenfreien Webinar präsentieren wir wie sich Business Impact Analysen (BIA) in der Praxis konkret durchführen lassen.